Unas 300.000 cuentas de usuarios de Mercado Libre y Mercado Pago fueron hackeadas presuntamente por un grupo de ciberdelincuentes que se atribuyó el ataque. Lo reconoció la propia compañía.

“Recientemente hemos detectado que parte del código fuente de Mercado Libre Inc ha sido objeto de un acceso no autorizado. Hemos activado nuestros protocolos de seguridad y estamos realizando un análisis exhaustivo”, afirmó la empresa fundada por Marcos Galperin en un comunicado.

Nota relacionada: Los hackers de LAPSUS$ pegaron donde más duele y Mercado Libre sufrió las consecuencias

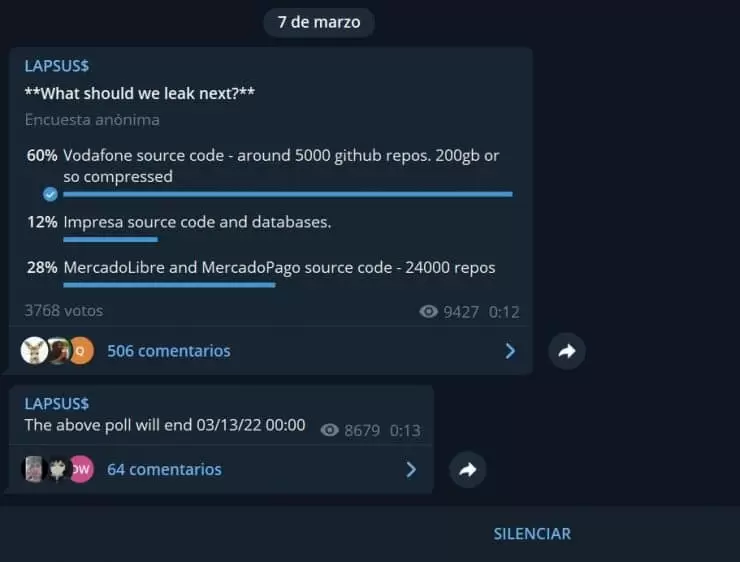

El ataque se lo adjudicó el grupo Lapsus$, quien se encargó de viralizar la acción, y expertos del sector aseguran que su intención es “cobrar un rescate” por los datos robados.

Lo curioso es que tanto Mercado Libre como Mercado Pago cuentan con el sistema de doble factor de autenticación. El mismo se puede activar desde ambas aplicaciones en Mi Cuenta/Mi Perfil > Seguridad > Verificación en dos pasos; se puede utilizar un código por mensaje de texto o Google Authenticator.

Pero además, existe temor por la seguridad de la plataforma ya que los delincuentes cuentan con información que les puede permitir continuar realizando nuevos ataques y/o estafas sobre los usuarios.

Lapsus$ extorsiona mediante ransomware y ya atacó a otras compañías de envergadura. Además había publicado una encuesta en la que había propuesto el hackeo de 24.000 repositores de Mercado Libre y Mercado Pago.

Este fin de semana, a través de un canal de Telegram, el grupo de hackers Lapsus$ aseguró que sustrajeron 190 GB de información interna de Samsung. Dentro de la data, el grupo encontró información sobre los sistemas biométricos de autenticación y las capacidades para burlar sistemas de seguridad de los teléfonos inteligentes del fabricante.

De hecho, el acceso no autorizado a los datos de Samsung fue confirmado por la misma empresa, desde donde informaron que había quedado expuesta información interna, así como el código fuente de las aplicaciones para los Galaxy. Precisó que el ingreso no había afectado la información personal de los trabajadores ni de los usuarios.

Si bien, Samsung no confirmó ni rechazó que Lapsus$ haya sido el del ataque cibernético, en el comunicado vinculan este hecho con el que sufrió Nvidia. Esta otra compañía también fue victima de un ciberataque, en el que alguien no autorizado tuvo acceso al código fuente del software que limita el rendimiento de procesadores gráficos o tarjetas de video cuando se usan para minar criptomonedas.

En el comunicado, la compañía precisó que “aunque se accedió a los datos de aproximadamente 300.000 usuarios (de casi 140 millones de usuarios activos únicos), hasta el momento -y según nuestro análisis inicial- no hemos encontrado ninguna evidencia de que nuestros sistemas de infraestructura se hayan visto comprometidos o que se hayan obtenido contraseñas de usuarios, balances de cuenta, inversiones, información financiera o de tarjetas de pago. Estamos tomando medidas estrictas para evitar nuevos incidentes”.

El episodio obligó a Mercado Libre, empresa que cotiza en la Bolsa de Nueva York e integra el Nasdaq, a informar a sus inversores. Por ello envió una nota a la Security and Exchange Commision (SEC), el organismo que regula el mercado de capitales. Los ADRs de la compañía en Nueva York sufrieron una fuerte baja de 9,3%.

Hoy Mercado Libre opera en más de una docena de países, entre los que se destacan México y Brasil, y cuenta con más de 15.000 empleados.

Más sobre Lapsus$

A través de Telegram, el grupo publicó el 27 de febrero un archivo Torrent de aproximadamente 190GB que aseguran contiene una importante cantidad de datos confidenciales de Samsung Electronics. Entre ellos, el código fuente de la compañía, el cual al parecer fue obtenido tras una brecha.

Según aseguraron los criminales, el archivo publicado incluye el código fuente de cada Trusted Applet (TA) instalado en el entorno de ejecución segura TrustZone, el cual es utilizado para operaciones sensibles, como criptografía de hardware, cifrado de binarios o control de acceso.

También se incluye algoritmos para todas las operaciones de desbloqueo biométrico, código fuente de bootloader para todos los dispositivos Samsung recientes, el código fuente confidencial de Qualcomm, el código fuente para la activación de servidores Samsung, y el código fuente completo para la tecnología utilizada para autorizar y autenticar cuentas de Samsung, incluyendo API y servicios.

Desde BleepingComputer, que descargaron el Torrent, confirman esto y agregan que el archivo está dividido en tres partes, y que al momento de la descarga unos 400 nodos estaban compartiendo el archivo para su descarga. Asimismo, cada parte contiene un archivo de texto que detalla la información que contiene cada paquete. La primera parte contiene código fuente e información relacionada con seguridad, defensa, Knox, Bootloader y Trusted Apps; la segunda parte código fuente y datos sobre la seguridad de los dispositivos y el cifrado, y la tercera parte incluye repositorios de GitHub de Samsung.

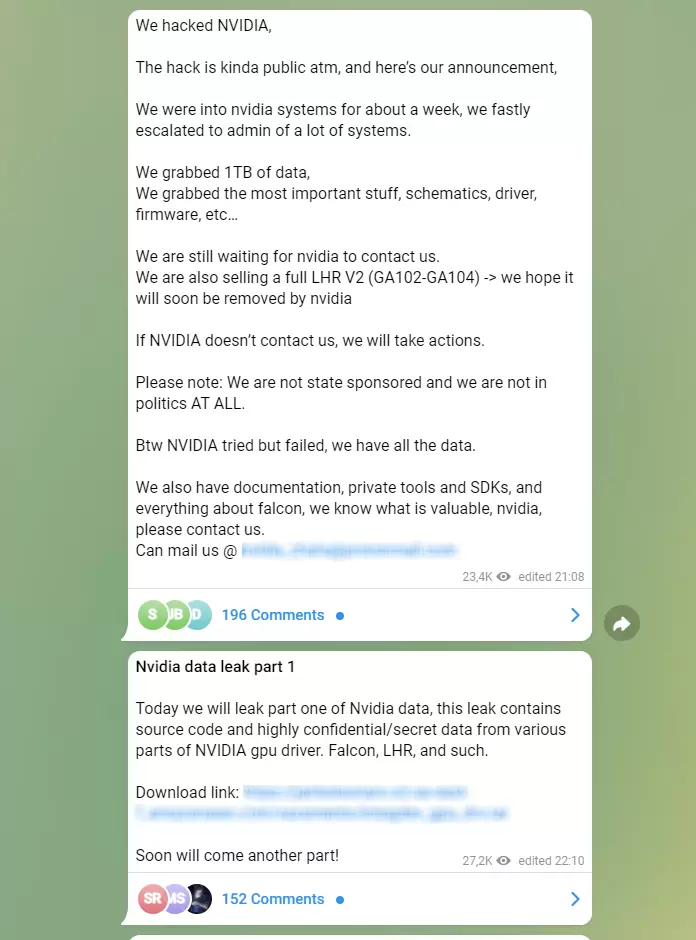

El mismo grupo de cibercriminales llamado LAPSUS$ fue el que el pasado 27 de febrero anunciara que comprometieron los sistemas de NVIDIA y recolectaron 1TB de datos sensibles de la compañía desarrolladora de unidades de procesamiento gráficas (GPU) NVIDIA. Según publicaron los criminales en Telegram, entre la información robada está el código fuente para drivers y firmware, además de documentación, herramientas de uso interno y algunos kit de desarrollo de software (SDK, por sus siglas en inglés).

El grupo extorsivo aseguró que se contactó con NVIDIA y que esperaría hasta el viernes 4 de marzo para publicar la información. Como prueba, filtraron una porción de los datos robados que contiene el código fuente y datos confidenciales de varios componentes de los drivers de las GPU de NVIDIA.

Una particularidad de este ataque es la estrategia extorsiva abordada por LAPSUS$ para negociar con NVIDIA, ya que solicitaron a la compañía que lanzara una actualización para sus firmwares que eliminen una función conocida como Lite Hash Rate (LHR) y a cambio no publicarían la información. Este pedido es para poder utilizar las placas de video para minar criptomonedas, ya que la función LHR introducida en febrero de 2021 tenía como objetivo que pierdan el interés por estas placas quienes buscaban utilizarlas para minar Ethereum u otros tipos de criptomonedas y no para videojuegos, explicó ArsTechnica.

Días después, la banda añadió otra demanda a la compañía para detener la filtración: que se comprometan a hacer que sus drivers para GPU pasen al código abierto.

* Por Roberto Pico, de NA y Welivesecurity.com